Une loi qui va vraiment contrer le rachat des terres agricoles par les multinationales ?

jeudi 19 janvier 2017 à 16:06Suite aux quelques inquiétudes sur les rachats de terres agricoles dans le Berry (et un peu ailleurs) par 2 multinationales entre 2014 et 2016, (dont Reflets vous a retranscrit les modes opératoires dans deux articles, ici et là), des coups de gueule ont eu lieu à l’Assemblée nationale. Une nouvelle loi vient donc d’être approuvée, ce 18 janvier 2017 pour « protéger la France du rachat de terres agricoles par des multinationales ». En gros.

Pourtant, une loi, la « Loi d’avenir pour l’agriculture » était censée faire la même chose : autoriser les Safer à être alertées en cas de rachat d’actions de SCEA, même partielles (selon Le Foll, voir plus loin). Puisque jusque là, quiconque rachetait 99% d’une SCEA échappait à tout contrôle ou toute régulation (droit de préemption de la Safer). Ce qu’ont fait les multinationales Hong Yang et Beijing Reward International. Face à ces controverses, au cours d’une question à l’Assemblée nationale, le gouvernement français avait répondu. Fermement. Parce que c’était un peu injuste.

Notre ministre de l’agriculture, le bien nommé Le Foll, se félicitait donc, en mai 2016, de cette « disposition légale de 2013 » (en réalité adoptée en 2014) qui désormais, selon lui, empêchait des méchants investisseurs chinois de venir piquer les terres agricoles des petit paysans français — souvent bien endettés — et mal en point. Puisque les Safer étaient prévenues depuis le 1er janvier 2016, date du décret d’application. Et comme tous ces rachats avaient été faits avant 2016, c’était ballot, mais on ne pouvait rien faire. Mais maintenant c’était bon. En France, une loi de 2014 — vitale pour protéger l’agriculture contre les appétits des industriels — met au bas mot 2 ans avant d’être appliquée. Parce que c’est compliqué, ou bien qu’on a du mal à trouver les bonnes imprimantes. Enfin c’est comme ça. La réponse du ministre de l’Agriculture est donc très claire :

Ah bah non, en fin de compte, ça marche pas vraiment

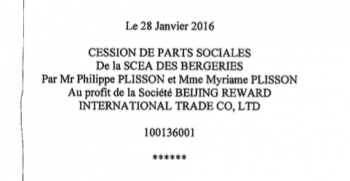

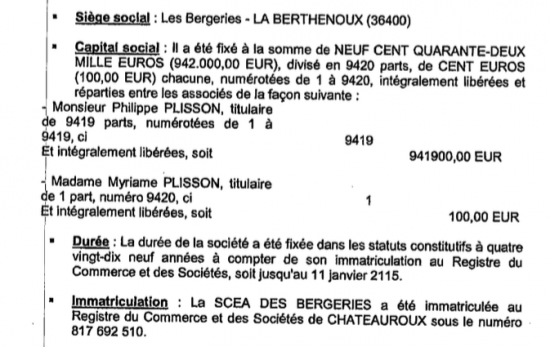

Reflets expliquait pourtant que « ça marchait pas bien » toujours dans cet article qui attestait de rachats de terres par les multinationales , comme avec le rachat de la SCEA La Bergerie, le 28 janvier 2016. Extrait :

L’opération à 942 000 € qui a permis au groupe Beijing Reward International (associé à Hong Yang) de devenir propriétaire à 99% de la SCEA la Bergerie (encore) dans l’Indre, dément cette assertion. Personne ne semble en avoir entendu parler, selon nos sources, et la Safer — si elle a été mise au courant — a laissé l’opération se faire. Chinois : 1 Le Foll : 0.

Reflets étant généreux, nous mettons à disposition le document notarié dans son intégralité à destination de ceux en charge de faire appliquer la loi et qui nous le demanderaient. Et même à tous les autres.

Or, donc, si « ça ne marchait pas bien », c’est donc que Le Foll avait oublié des choses, puisqu’une nouvelle loi spécifique vient d’être adoptée sous la pression de vilains écologiste ? Oui, il manquait une chose importante, le fait que la « Loi d’avenir pour l’agriculture » n’était de toute façon pas suffisante, puisqu’une autre loi, la « Sapin 2 » sur « la gestion du foncier » avait été votée en 2016, mais retoquée par le Conseil constitutionnel en décembre de la même année.

C’est un peu compliqué. Mais comme le site spécialisé dans l’agricole Terres.net le précise :

« Cette [nouvelle] proposition de loi reste identique aux mesures censurées de la loi Sapin 2. « Le Conseil constitutionnel a censuré les mesures sur la forme et non sur le fond », a rappelé Dominique Potier. »

Puis :

La censure du Conseil constitutionnel a donc débouché sur deux textes quasiment identiques, l’un déposé par un député socialiste, l’autre par un sénateur LR.

Bon. Ok. Et ensuite, plein de petits détails un peu pointus, mais dans le corps de la loi une chose attire le regard :

Ainsi l’article 1er reprend le dispositif de l’article 90 de la loi Sapin 2 : il prévoit que l’acquisition de foncier agricole se fasse par l’intermédiaire d’une société dont l’objet principal est la propriété agricole. Cette obligation est proportionnée puisqu’elle ne s’impose qu’aux acquisitions futures et aux propriétés dont la surface est supérieure aux seuils prévus par le schéma directeur régional des exploitations agricoles.

Bien, bien. Mais donc, une multinationale, si son objet principal est l’agricole, peut encore acheter des terres ? Ok, elle ne peut plus si elle ne fait pas de l’agricole. Voyons la suite :

Elle ne s’impose pas aux sociétés ou associations dont l’objet est par nature la propriété agricole, ni aux groupements agricoles d’exploitation en commun (GAEC), ni aux entreprises agricoles à responsabilité limitée (EARL).

Ah, oui, mais donc : toutes les structures qui gèrent de l’agricole ne sont pas concernées par la loi. Ce qui veut dire que Hong Yang et Beijing Reward International, par exemple, à la tête de 2 groupements fonciers, peuvent encore acheter des terres ? Non ? Si ? Et si d’autres multinationales rachètent des GFA, ou montent des EARL, ils ne seront pas sous le coup de la régulation de la Safer ? Si ?

Tout ça est très compliqué. Mais le Sénat pourrait rassurer tout le monde :

(…) crée une obligation, pour les acquisitions de terres par des sociétés, de constituer des structures dédiées, comme des GFA, dont l’objet principal est la propriété agricole, et instruit une possibilité pour les Safer de disposer d’un droit de préemption sur les cessions partielles de parts de ces structures, de manière à maîtriser, voire à prévenir, les phénomènes d’achats massifs de terres au détriment des agriculteurs locaux (…)

Ah. Quand même. Mais ce n’est pas encore fait. Même pas à l’agenda du Sénat :

Contrairement au texte de Dominique Potier, qui sera débattu en séance publique le 18 janvier prochain, le texte déposé au Sénat n’a pas encore trouvé sa place dans le calendrier des sénateurs.

Conclusion provisoire

La conclusion provisoire au sujet de la nouvelle loi de « protection contre l’accaparement des terres agricole et au développement du biocontrôle » reste que des juristes spécialisés devraient se pencher dessus. Fortement. Sachant que les 2 multinationales chinoises pourraient continuer (si besoin) de racheter des terres agricoles, puisqu’elles ne sont plus des multinationales, mais des SCEA et des GFA bien françaises, et que d’autre part, les subtilités juridiques du texte pourraient laisser quand même laisser pas mal de possibilités de montages.

Avec en tête que tous ces textes peuvent prendre des années avant d’être appliqués, puisque cliquer « ok » pour valider une loi au Journal officiel est quelque chose d’assez complexe d’un point de vue administratif dans ce beau pays qu’est la France, que le Conseil constitutionnel peut toujours passer par là, et puis qu’avec le prix du toner laser et des imprimeurs, mieux vaut — dans une période de rigueur budgétaire bien nécessaire — ne pas trop dépenser dans ce truc du Journal officiel.

De notre côté, à Reflets, nous allons essayer de bientôt vous donner des nouvelles de Marc Fressange, le Chinois de France, de sa holding parisienne qui contrôle le petit empire agricole de Hong Yang–Beijing Reward International, et des activités de toutes ces « petites entreprises » agricoles françaises.

Mais pensez quand même à nous faire des dons. Ca aide…