Emmanuel Macron veut une cyber-armée… C’est à dire ?

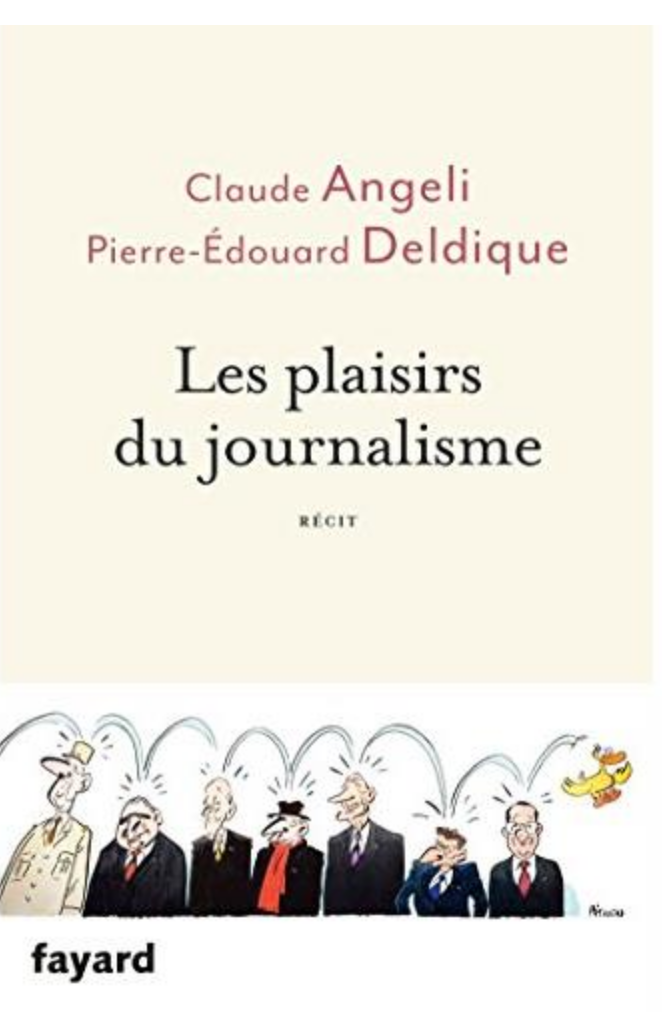

lundi 10 avril 2017 à 22:57 La période électorale est toujours un moment fructueux. Le nombre d’imbécilités débitées à la minute augmente à mesure que la date de l’élection approche. Nous entrons donc dans une période troublée durant laquelle le Littératron (c’est le moment de relire Robert Escarpit) va produire toutes sortes de choses hallucinantes visant à rallier Pierre, Paul, ET Jacques. Aujourd’hui, c’est Emmanuel Macron qui s’y est collé. Figurez-vous qu’il veut une cyber-armée, la « cyberdéfense et la cybersécurité » devant être les « priorités de notre sécurité nationale« . Sans faire appel au compte @traduisonsles, on peut tenter d’analyser ce tweet mémorable du candidat.

La période électorale est toujours un moment fructueux. Le nombre d’imbécilités débitées à la minute augmente à mesure que la date de l’élection approche. Nous entrons donc dans une période troublée durant laquelle le Littératron (c’est le moment de relire Robert Escarpit) va produire toutes sortes de choses hallucinantes visant à rallier Pierre, Paul, ET Jacques. Aujourd’hui, c’est Emmanuel Macron qui s’y est collé. Figurez-vous qu’il veut une cyber-armée, la « cyberdéfense et la cybersécurité » devant être les « priorités de notre sécurité nationale« . Sans faire appel au compte @traduisonsles, on peut tenter d’analyser ce tweet mémorable du candidat.

Premier point, la cyberdéfense et la cybersécurité deviendront les priorités de notre sécurité nationale. Cela signifie, sauf à parler une autre langue, qu’Emmanuel Macron investira plus de temps et d’argent dans ce domaine que dans le développement d’armes classiques ou de corps d’armée classiques. Il a donc plus peur des hackers russes du FBI nord-coréen que d’une invasion physique de notre territoire ou que, pour pousser plus loin, des actions terroristes de Daesh. Au siècle dernier, l’auteur de ces lignes énonçait peu ou prou la phrase suivante : « la cyber-guerre, ça fait des cyber-morts« . En gros, mieux vaut perdre un serveur qu’une vie. Rien n’a changé. A l’époque, c’était l’armée américaine qui voulait tout faire pour se protéger de la cyber-menace. Aujourd’hui, c’est Emmanuel Macron…

A chacun ses priorités…

Deuxième point, s’il veut une cyber-armée, il serait peut-être utile de définir ce que c’est. Et s’il en veut une, c’est que nous n’en avons pas ?

La cyber-guerre est un roman…

A quoi ressemble une cyber-guerre ? A rien. A quoi servirait une cyber-guerre sans invasion qui la suivrait ?

Ah… Mais, diront ceux qui font commerce de la peur, il se pourrait que cette cyber-guerre ait un but purement économique. Oui, c’est vrai. Et au siècle passé, également, l’auteur de ces lignes publiait un roman qui est encore probablement aujourd’hui, le seul manuel de cyber-terrorisme et de cyber-guerre qui pourrait marcher. Pour autant, il s’agissait d’un roman. Même s’il reposait sur une série de choses réelles et parfois non publiques, il est très improbable que l’organisation décrite dans ce roman puisse voir le jour. Il y a de nombreuses raisons qui expliquent cela. Monter une équipe ayant les moyens de déclencher une cyber-guerre efficace à l’échelle d’un pays, demande des moyens considérables, et surtout, la capacité à recruter des profils très différents. Ces personnes ont la particularité de très mal travailler en équipe lorsqu’elles sont « embauchées ». Il serait donc quasiment impossible de les faire travailler efficacement sur ce projet. Ne parlons pas de leur capacité à garder le secret.

Revenons à la cyber-armée… Elle serait composée de qui, combien de bataillons ? Qui feraient quoi ? Emmanuel Macron, il faudrait nous préciser ces détails.

Car son tweet laisse entendre que nous ne disposons pas de cyber-armée. Ce qui fera sans doute tiquer les gens de la DGSE, de l’ANSSI, de la DGSI, etc., etc.

Cela fera sans doute également sourire les entreprises comme l’ex-VUPEN (c’est un exemple parmi d’autres) qui fournissent des vecteurs d’attaque à des services gouvernementaux pour faire un peu ce que l’on reproche à la NSA ou la CIA ces temps-ci : attaquer des systèmes d’information, les pirater. Ce que réprime le code pénal. Mais c’est un détail.

File les codes !

La sortie sur la cyber-armée a été accompagnée d’une longue série d’inepties sur le numérique et le terrorisme.

Emmanuel Macron, pour résumer, voudrait que les entreprises qui utilisent de la cryptographie fournissent, sur demande, les clefs (lui dit les codes) permettant de déchiffrer les contenus. Qu’un terroriste utilise Telegram, Signal ou WhatsApp, peu importe, notre Emmanuel Macron national fera cracher les clefs (comment dans le cas de chiffrement de end-to-end ? Mystère).

Ce que ne dit pas Emmanuel Macron, c’est que dans sa société panoptique rêvée, il y a les citoyens lambda qui sont surveillés par les « boites noires », mises en place par le gouvernement auquel il participait il y a quelques mois, et les autres. Les autres, ce sont tous les politiques (et ils sont nombreux, de Fillon à Montebourg en passant par Macron) qui utilisent des machins comme Telegram ou WhatsApp pour échapper aux écoutes existantes dont ils connaissent visiblement l’étendue. Ce qu’il ne dit pas non plus, c’est qu’il est fort improbable que des juges s’intéressent aux contenus de leurs discussions chiffrées. Qui doivent pourtant être fascinantes.

Emmanuel Macron veut du panoptique pour les autres. Mais il n’est pas le seul. Les politiques, de gauche comme de droite, veulent étendre encore les pouvoirs des services en matière de surveillance. Et vous allez le voir, on est assez proche de franchir un cap que nous évoquions déjà lors du vote de la loi sur le renseignement.

Une orgie de métadonnées…

Nous avons sollicité en vain la députée Patricia Adam (PS), co-auteur d’un passionnant rapport relatif à l’activité de la délégation parlementaire au renseignement pour l’année 2016, pour une interview.

Cette délégation, au nom des parlementaires, et donc des représentants supposés du peuple, se prononce pour quelques trucs anodins…

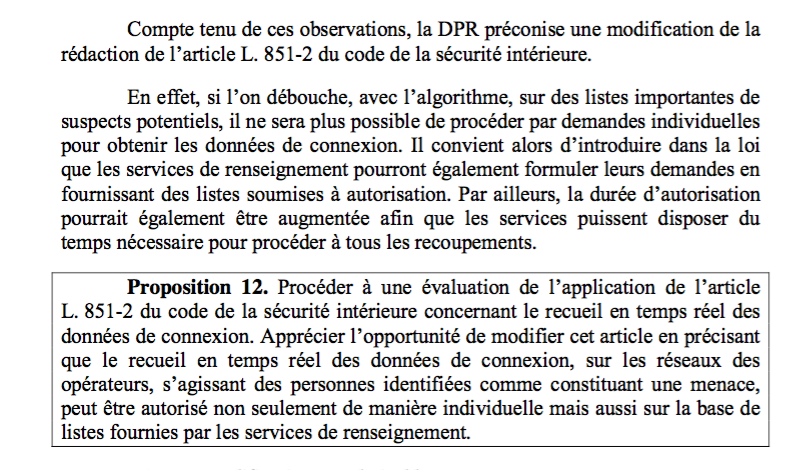

On trouve ainsi page 78 du rapport cette proposition visant à procéder à des interceptions en temps réel chez les opérateurs sous forme de (batchs) listes. Explication : les « boites noires », les Algorismes© de Bernard Cazeneuve, vont remonter tellement de suspects avec les signaux faibles repérés, qu’il sera impossible de traiter toutes les demandes d’interceptions en temps réels que cela impliquera. Il faudra donc passer d’autorisations individuelles d’interceptions à des « listes fournies par les services de renseignement« .

Les lecteurs réguliers de Reflets l’auront compris, ça va carburer dur du côté d’IOL.

Emmanuel Macron ou Patricia Adam ne le savent peut-être pas, mais l’infrastructure permettant de faire ce genre de choses existe déjà.

Paye ta classe B…

Nous nous étions émus lors de la publication de nos articles sur IOL de la présence d’une fonctionnalité. Dans un projet informatique de cette ampleur, il est rare que les donneurs d’ordre demandent une fonctionnalité pour ne pas l’utiliser. Dans IOL, donc, il y a la possibilité de mettre en place 32 000 règles (d’interception) simultanées chez un opérateur. Il y a surtout la possibilité de créer une règle qui visera une classe d’adresses de type B, soit 65 534 machines à la fois (donc, en mode « délire total » putatif, quelque 2 097 088 000 machines) . On n’est pas encore dans le systématique, mais on est clairement dans le massif. On est en tout cas très très loin de la pêche au harpon décrite par les services de renseignement et les gouvernements successifs, on a quitté les interceptions ciblées depuis longtemps.

Pour parfaire le tableau (démocratique) de la chose, le lecteur aura compris que ces interceptions (IOL) sont des interceptions administratives, c’est à dire des interceptions frappées du sceau secret-défense. Elles ne sont donc soumises à aucun contrôle. Ah… Si, celui de la CNCTR.

Nous allons donc faire un petit a parte pour les tenants du contrôle démocratique de la CNCTR, car le rapport de Mme la députée donne quelques chiffres qu’il faut entourer d’un contexte… Selon le rapport parlementaire, la CNCTR a été saisie en 2015-2016 de 66 000 demandes d’autorisations pour des interceptions.

la CNCTR a rendu 1332 avis défavorables. Parmi les 66 000 demandes, 48 000 sont constituées par des demandes d’accès aux connexions en temps différé. En fait, il s’agit là essentiellement de demandes préparatoires visant à obtenir les coordonnées précises de telle ou telle personne suspectée ; les demandes visant à la récupération des données de connexion stricto sensu sont au nombre de 15 200. Enfin, sur les 18 000 demandes restantes, les interceptions de sécurité représentent environ 8 500 demandes (principalement fondées sur la finalité de la prévention du terrorisme), la géolocalisation environ 2 100 demandes et les autres techniques de renseignement environ 7 400 demandes.

Maintenant quelques opérations pour donner un contexte… La CNCTR a donc fourni, si l’on fait une moyenne, quelque 181 autorisations par jour (elle a 24 heures pour répondre – 72h dans les cas complexes). Pour ce faire, elle dispose de 15 agents et des excellents outils mis à disposition par le GIEC (le même qui supervise IOL). En d’autres termes, et toujours en moyenne, 1 fonctionnaire autorise chaque jour douze interceptions. Un contrôle très pointilleux. Surtout s’il s’agit d’une classe B…

Il lui faut quoi de plus à Emmanuel Macron ?

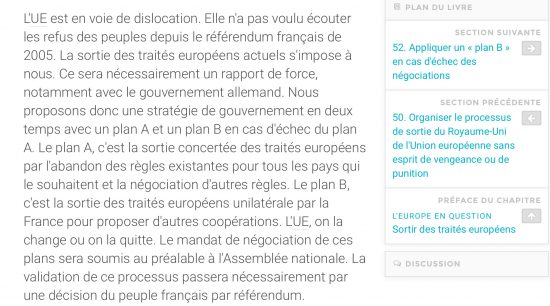

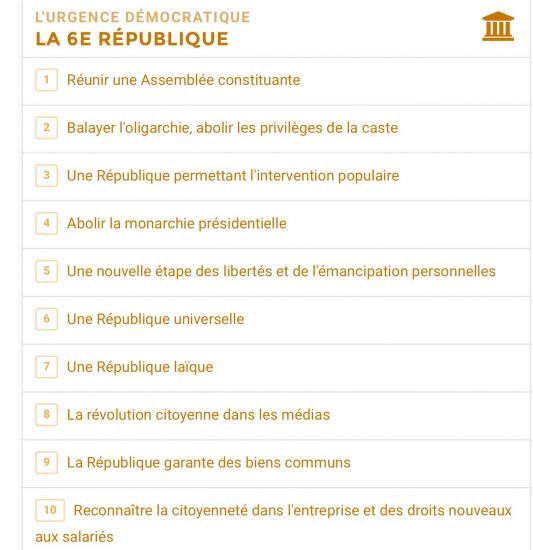

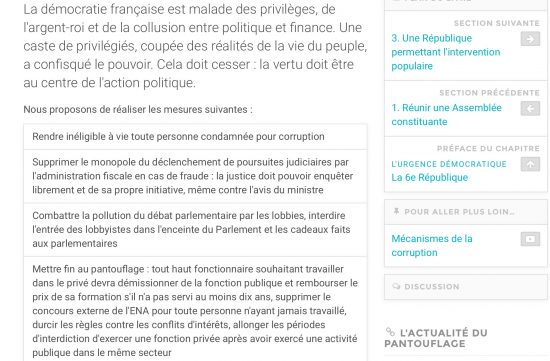

Parler du candidat Jean-Luc Mélenchon et du programme de son mouvement politique, « La France insoumise », n’est pas franchement aisé. La réalité de la candidature Mélenchon est différente des autres candidats pour une raison simple : il vend en premier lieu un changement de société, via un changement de République. La VIème République.

Parler du candidat Jean-Luc Mélenchon et du programme de son mouvement politique, « La France insoumise », n’est pas franchement aisé. La réalité de la candidature Mélenchon est différente des autres candidats pour une raison simple : il vend en premier lieu un changement de société, via un changement de République. La VIème République.

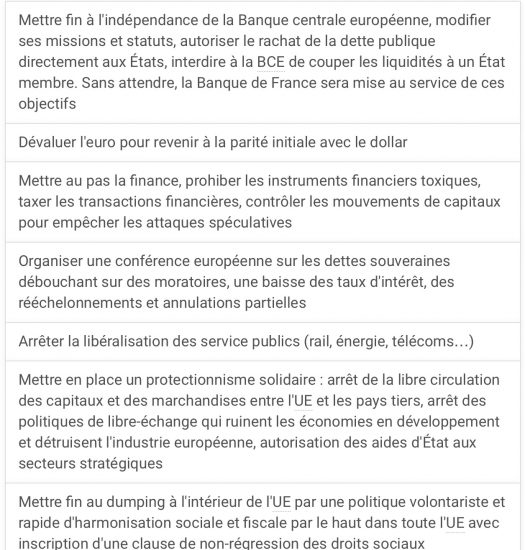

Le programme économique de la France insoumise n’est pas communiste (au sens réel et historique), n’est pas social-démocrate comme celui de Hamon (au sens de conserver les fondamentaux socio-économiques, institutionnels, tout en saupoudrant des mesures pour contrer les effets de la mondialisation et de la dérégulation de l’économie de marché) , il est une forme hybride de socialisme et d’écologie politique, mâtinée d’altermondialisme, de réformes keyneisiennes (politique de la demande) le tout porté par une redistribution potentielle des pouvoirs et des richesses via le préalable de la création de cette VIème République par constituante(s). L’État est donc présent à tous les étages, que ce soit dans les cadres juridiques nouveaux qu’il instaure, dans les financements, les orientations générales, etc.

Le programme économique de la France insoumise n’est pas communiste (au sens réel et historique), n’est pas social-démocrate comme celui de Hamon (au sens de conserver les fondamentaux socio-économiques, institutionnels, tout en saupoudrant des mesures pour contrer les effets de la mondialisation et de la dérégulation de l’économie de marché) , il est une forme hybride de socialisme et d’écologie politique, mâtinée d’altermondialisme, de réformes keyneisiennes (politique de la demande) le tout porté par une redistribution potentielle des pouvoirs et des richesses via le préalable de la création de cette VIème République par constituante(s). L’État est donc présent à tous les étages, que ce soit dans les cadres juridiques nouveaux qu’il instaure, dans les financements, les orientations générales, etc.