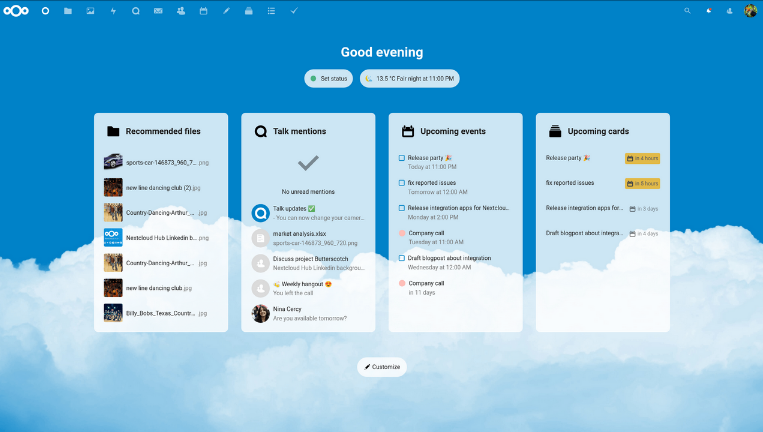

Nextcloud - Le Dasboard 01/N

jeudi 1 janvier 1970 à 01:00

Ce billet est le second d'une série de billet sur la fonctionnalité Dashboard de Nextcloud, apparue avec la version 20. Ces billet sont co-écrits par Genma & Brume.3

Introduction

Dans ce billet, nous listons les "Widgets" disponibles au moment de la publication du présent billet.

Le but est de pouvoir faire un état des lieux des widgets et avoir des points d'entrées sur des codes sources pour comprendre comment sont structurées les widgets afin de rédiger un tutoriel sur la création d'un widget (sujet des futurs billets de cette série).

Analytics

![]() Catégorie : Tableau de bord, Bureautique & texte, Flux

Catégorie : Tableau de bord, Bureautique & texte, Flux

![]() Description : Propose des graphiques de statistiques sur l'utilisation du serveur Nextcloud en temps réél.

Description : Propose des graphiques de statistiques sur l'utilisation du serveur Nextcloud en temps réél.

![]() Lien : https://apps.nextcloud.com/apps/analytics

Lien : https://apps.nextcloud.com/apps/analytics

Discourse integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : Widget pour Dashboard qui affiche les dernières noticifations et converations de Discourse.

Description : Widget pour Dashboard qui affiche les dernières noticifations et converations de Discourse. ![]() Lien : https://apps.nextcloud.com/apps/integration_discourse

Lien : https://apps.nextcloud.com/apps/integration_discourse

GitHub integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : Permet d'avoir les dernières notifications de GitHub sur son Dashboard.

Description : Permet d'avoir les dernières notifications de GitHub sur son Dashboard.

![]() Lien : https://apps.nextcloud.com/apps/integration_github

Lien : https://apps.nextcloud.com/apps/integration_github

GitLab integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : Permet d'avoir les dernières notifications de GitLab sur son Dashboard.

Description : Permet d'avoir les dernières notifications de GitLab sur son Dashboard.

![]() Lien : https://apps.nextcloud.com/apps/integration_gitlab

Lien : https://apps.nextcloud.com/apps/integration_gitlab

Jira integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : Widget pour Dashboard qui affiche les dernières noticifations et converations de Jira.

Description : Widget pour Dashboard qui affiche les dernières noticifations et converations de Jira. ![]() Lien : https://apps.nextcloud.com/apps/integration_jira

Lien : https://apps.nextcloud.com/apps/integration_jira

Mastodon integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : Widget pour Dashboard qui affiche les dernières noticifations et converations de Mastodon.

Description : Widget pour Dashboard qui affiche les dernières noticifations et converations de Mastodon. ![]() Lien : https://apps.nextcloud.com/apps/integration_mastodon

Lien : https://apps.nextcloud.com/apps/integration_mastodon

Moodle integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : Widget pour Dashboard qui affiche les dernières noticifations et converations de Mastodon.

Description : Widget pour Dashboard qui affiche les dernières noticifations et converations de Mastodon. ![]() Lien : https://apps.nextcloud.com/apps/integration_moodle

Lien : https://apps.nextcloud.com/apps/integration_moodle

OneDrive integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : L'intégration de Microsoft OneDrive vous permet d'importer automatiquement vos fichiers OneDrive dans Nextcloud.

Description : L'intégration de Microsoft OneDrive vous permet d'importer automatiquement vos fichiers OneDrive dans Nextcloud.

![]() Lien : https://apps.nextcloud.com/apps/integration_onedrive

Lien : https://apps.nextcloud.com/apps/integration_onedrive

Reddit integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : Widget pour Dashboard qui affiche les dernières noticifations de Reddit.

Description : Widget pour Dashboard qui affiche les dernières noticifations de Reddit. ![]() Lien : https://apps.nextcloud.com/apps/integration_reddit

Lien : https://apps.nextcloud.com/apps/integration_reddit

SuiteCRM integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : L'intégration de SuiteCRM fournit un widget affichant vos notifications importantes, un moteur de recherche et des notifications d'activité dans SuiteCRM.

Description : L'intégration de SuiteCRM fournit un widget affichant vos notifications importantes, un moteur de recherche et des notifications d'activité dans SuiteCRM.

![]() Lien : https://apps.nextcloud.com/apps/integration_suitecrm

Lien : https://apps.nextcloud.com/apps/integration_suitecrm

Twitter integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : Widget pour Dashboard qui affiche les dernières noticifations de Twitter.

Description : Widget pour Dashboard qui affiche les dernières noticifations de Twitter. ![]() Lien : https://apps.nextcloud.com/apps/integration_twitter

Lien : https://apps.nextcloud.com/apps/integration_twitter

Zammad integration

![]() Catégorie : Tableau de bord, Intégration

Catégorie : Tableau de bord, Intégration

![]() Description : Widget pour Dashboard qui affiche les dernières noticifations de Zammad

Description : Widget pour Dashboard qui affiche les dernières noticifations de Zammad ![]() Lien : https://apps.nextcloud.com/apps/integration_zammad

Lien : https://apps.nextcloud.com/apps/integration_zammad