De nouvelles structures expose régulièrement les journalistes via les noms d'hôtes et les adresses IP

jeudi 1 janvier 1970 à 01:00

Traduction de https://pressfreedomfoundation.org/blog/2014/07/news-organizations-routinely-expose-journalists-through-hostnames-and-ip-addresses- News Organizations Routinely Expose Journalists Through Hostnames and IP Addresses. Ce texte a été publié sous licence Creative Commons Attribution 4.0 International License, ce qui me permet de le traduire.

Les journalistes qui font des enquêtes en ligne donnent souvent, sans le savoir, leur identité aux personnes sur lesquels ils effectuent leurs enquêtes. Et ceci est l'illustration parfaite de pourquoi les journalistes doivent régulièrement utiliser le navigateur Tor ou un réseau privé virtuel (VPN) pour travailler sur n'importe quelle enquête - que ce soit sur la sécurité nationale ou non.

Chaque connexion Internet est associé à une adresse IP (par exemple 74.125.226.1) qui est diffusé à chaque site que vous visitez, et de ce fait, l'administrateur d'un site Web peut voir chaque adresse IP qui lui rend visite. Pire encore, il arrive souvent que ce soit le nom de domaine de votre salle de rédaction qui soit enregistrée à la place de la chaîne de nombres qu'est l'adresse IP de votre rédaction. [1]

Bien qu'il existe des raisons techniques aux noms de domaines, pour les journalistes d'investigation des principaux organes de presse, cela peut être très problématique. Souvent pour obtenir des informations, ils doivent effectuer une infiltration, en restant inconnus, ou en apparaissant comme un membre ordinaire du public. Mais lorsque vous utilisez la connexion Internet de votre lieu de travail et qu'elle est configuré d'une certaine manière, elle révèle de façon triviale pour qui vous travaillez.

Voyez votre adresse IP et le nom de domaine associé comme votre numéro de téléphone et l'identification de l'appelant. Vous voulez vraiment que l'adresse IP et le nom de domaine reste privé, mais l'association de votre nom à une adresse IP est d'une facilité... Vous pouvez être sûr que les sociétés qui prépare un sale coup gade un oeil sur qui visitent leur site Internet et seront avertis si un journaliste est sur eux.

Christopher Soghoian, technologue en chef de l'ACLU, qui est aussi un membre de notre conseil consultatif technique, a récemment mené une enquête informelle sur Twitter, demandant aux journalistes de lui faire savoir si leurs propres organisations rencontraient ce problème. Selon ceux qui l'ont contacté, plusieurs grands médias américains, dont NBC, Reuters, Associated Press, USA Today / Gannett et CBS Interactive ont fait fuiter leur identité via les adresses IP attribuées aux ordinateurs des journalistes.

Selon Soghoian, "plusieurs des journalistes qui ont répondu à l'enquête ont dit qu'ils s'étaient plaints de ce problème de leur hiérarchie et à leurs services informatiques, mais que leurs plaintes avaient été ignorées." Soghoian ajouté, "les organisations de presse doivent se lancer et de prendre au sérieux la sécurité numérique, en commençant par cette problématique assez facile à régler."

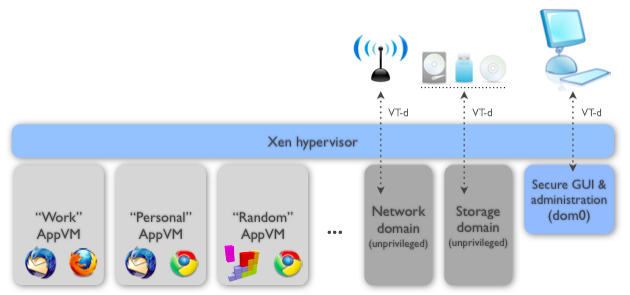

Pour éviter ce problème, les agences de presse devraient encourager leurs journalistes à l'utilisation de Tor, de proxys ou de VPN pour masquer leur adresse IP et leur nom d'hôte. L'utilisation du navigateur Tor/Tor Browser va permettre de faire passer et de chiffrer votre connexion à travers plusieurs relais dans le monde entier, faisant en sorte quand elle arrivera à destination, il n'aura plus aucun lien avec la connexion à la source. De même, un réseau privé virtuel (VPN), souvent un service payant, est une solution de confidentialité efficace, qui va mettre dans un "tunnels" toutes vos connexions, quelle soit depuis chez vous ou votre lieu de travail. Toutes ces solutions changent votre adresse IP apparente et sans elles, votre localisation géographique approximative peut également être déterminée.

D'autres informations permettant de vous tracer sont le navigateur que vous utilisez et son numéro de version unique. Les données présentées ci-dessous sont un exemple de ce que vous pourriez laisser lors de la visite d'un site Web et qui pourraient être enregistrer dans les journaux d'accès d'un serveur (les fameux logs).

Tout cela pour vous dire : soyez conscient que vous êtes suivi en ligne quel que soit le site que vous visitez, et réaliser qu'il y a des mesures simples que vous pouvez prendre pour l'éviter.

[1] Techniquement parlant, la "recherche DNS inversée" est activé par ce qu'on appelle un PTR ou un enregistrement « pointeur » , qui est se trouve dans le domaine de premier niveau de l'Internet, avec les enregistrements d'attribution généralement détenues par l'American Registry for Internet Numbers (ARIN). L'enregistrement PTR est enregistré de façon volontaire et a une utilité limitée - il est seulement utile dans le cadre des fonction anti-spam si vous utilisez un serveur de messagerie, et rien d'autre. Pourtant, il est extrêmement pratique pour le suivi des personnes et l'identification de leur FAI, entreprise, organisation, institution, etc.