Quel est votre modèle de menace ?

jeudi 1 janvier 1970 à 01:00

Qu'est-ce qu'un modèle de menace ?

Commençons en essayant de définir ce qu'est le modèle de menace. Le modèle de menace est la traduction des termes Threat model et appartiennent avant tout au domaine de la sécurité informatique. Le but est de définir l'ensemble des risques auxquelles sont exposées un système informatique (le système d'information d'une entreprise par exemple) et d'avoir des solutions pour chacun de ces problèmes (fuite, vol ou perte de données, intrusion dans le système...).

Dans le cadre de la vie privée et de l'utilisation du chiffrement, il est important de définir son propre modèle de menace. Selon que l'on soit un journaliste qui officie dans des pays où la liberté de la presse est bafouée ou inexistante, un syndicaliste, un hacktiviste, ou un simple Internaute lambda, le modèle de menace n'est pas le même.

La menace peut venir de services gouvernementaux (NSA et co) qui espionne l'ensemble d'une population, la DGSI, le tracking publicitaire sur le web, un ex-conjoint qui veut créer des éléments compromettants pour la procédure de divorce... Chaque cas est différent. Plus la menace est importante, plus le niveau de sécurité et la complexité de sa mise en oeuvre seront importantes. Comme un exemple est parfois plus parlant qu'un long discours, prenons mon cas personnel.

Quel est mon modèle de menace ?

Mon pseudonyme

J'ai une présence en ligne assez forte que je gère depuis des années. Cette gestion, je la fais au quotidien, depuis bien avant que je m'intéresse aux problématiques de vie privée. J'ai eu un pseudonyme depuis toujours sur Internet et avec le temps, je suis de plus en plus devenu partisan du pseudonymat. La chose à laquelle je tiens avant tout est mon pseudonymat. Je fais un maximum pour différencier mon identité réelle de mon identité sous Pseudonyme, même si ma réflexion sur le sujet n'est pas arrêté. Je fais depuis des années ce que j'appelle une gestion de mon identité numérique.

Ce pseudonyme peut poser problème dans le fait que je suis de plus en plus impliqué dans des activités d'hacktivisme (implication dans les Cafés vie privée et autre cryptopartie par exemple). Je vous invite à lire ce sujet GPG, Key signing party et pseudonyme.

Je fais donc attention à ce que mon pseudonyme reste un pseudonyme et reste décorrélé de mon identité rélle. Mais les failles existent, les erreurs sont faciles (voir Réflexions autour de Linkedin et du pseudonymat par exemple). Je ne surfe pas quotidiennement avec Tor, j'utilise ce pseudonyme depuis des années conjointement avec des comptes sous ma véritable identité depuis des années, mon IP est donc associée à mon pseudonyme et mon véritable nom, et de ce fait les grands d'Internet (Google, mon FAI...) connaissent parfaitement le lien qu'il y a entre les deux.

Mon modèle de menace dans ce cas, c'est donc que l'on trouve facilement, rien qu'en googlant (ou avec une recherche plus poussée), qui est derrière mon pseudonyme. C'est une menace assez faible. Pour des menaces plus fortes, par exemple si je veux avoir une identité numérique qui pourrait me valoir une surveillance ciblée par agences de renseignement, je repartirai d'une identité toute neuve, créée sur une connexion depuis un cybercafé....

Piratage, phishing etc.

Conformément à mon guide d'hygiène numérique, je ne télécharge pas n'importe quel logiciel et j'utilise au maximum du logiciel libre. J'essaie d'avoir des mots de passe complexe et différents pour chaque compte, je pense savoir identifié des mails de hameçonnage/phishing (du moins les basiques), je verrouille ma session et ne laisse pas trainer mon PC, je fais mes mises à jour... La menace du piratage existe, mais elle est faible et je fais tout pour réduire sa probabilité. Que ce soit pour la machine physique ou les comptes en ligne. Je mets également mon blog à jour dès qu'une nouvelle version de SPIP (le moteur du blog) sort, pour éviter qu'il y ait des failles de sécurité dessus (par exemple).

Mes données personnelles

En ce qui concerne mes données, je n'utilise pas de service de Cloud. Il y a les données que je mets en ligne et qui sont publiques. Ce sont mes écrits sur ce blog, mes messages sur les réseaux sociaux (Twitter), mes commentaires dans les forums et sur les billets de blog... Tout ce que je peux écrire, diffuser, publier sur Internet est publique. La menace serait une usurpation d'identité (que quelqu'un tienne des propos en mon nom - que l'on attribue à moi), mais cette menace est faible (les comptes sur lesquels j'écris sont assez bien identifiés). Pour les données en elle-même, elles sont donc publiques.

Seules les mails ont un caractère privé. Et je chiffre de plus en plus mes mails. Pour les mails en clair, mon hébergeur de mail (ou autre) est dans la capacité de le lire. Le contenu est moins exposé au publique, mais il n'est pas en totale confidentialité non plus. Si je veux écrire quelque chose de vraiment confidentiel dans le cadre d'une communication, j'utiliserai un autre moyen que le mail. Donc, là encore, la menace est plus dans le vol de mon mot de passe et l'accès à mon compte mail, que dans la lecture même des mails.

Pour les données que j'ai chez moi, sur les disques durs de mes PC. Il y a les documents de type "musique, vidéo, images" que j'ai pu faire (photos, encodage de CD/DVD) ou récupérer sur Internet et qui n'ont pas de caractère personnelle. Ces données sont sauvegardées sur plusieurs disques durs, stockés à différents endroits, mais n'ont pas de protection particulière. Si quelqu'un y a accès, ce n'est pas grave.

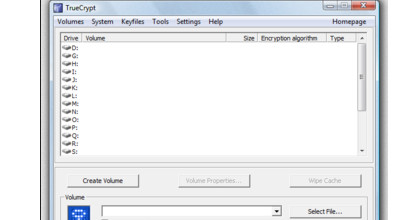

C'est la protection des données plus personnelles qui a fait que j'ai commencé le chiffrement avec TrueCrypt. Je voulais par exemple, protéger mes données sur mes clefs USB ou encore le contenu de mon profil Firefox. Pour ça, j'ai recours à du chiffrement. Les données sont relativement bien sécurisées. Après, si quelqu'un veut vraiment voir les données, a les moyens de le voir (menace pour que je donne le mot de passe ou autre), il les verra/y aura accès. La menace n'est pas si forte car ces données n'ont pas une importance telle qu'elle suscite une menace forte.

La protection par chiffrement de données que je considère comme non public me permet de protéger mes données contre un espionnage d'un voisin, d'un cambrioleur, d'un collègue, d'un parent. Ce sont là les principales sources de menace et risque que j'identifie pour ces données.

Suivi en ligne, tracking

Pour ce qui est du tracking publicitaire et des réseaux sociaux sur le web, j'ai commencé en installant Adblock pour éliminer les publicités, puis j'ai installé comme Ghostery, puis j'ai testé un certain nombre d'extensions Firefox, toujours plus poussé, pour avoir un peu plus de vie privée sur le web. J'ai connaissance d'un certain nombres d'extensions de moyens (live cd Tails par exemple) qui me permettront si besoin, d'être Anonyme sur Internet. Je ne suis pas anonyme au quotidien, je le suis de temps en temps, plus par curiosité, par apprentissage sur la façon de faire que par réelle nécessité. Là encore, je n'ai pas connaissance d'une menace particulière autre que celle du suivi de ma navigation par les régies publicitaire, du suivi par Facebook, Google etc. ou encore de mon FAI.

En conclusion

J'espère que cet article vous aura aider à comprendre ce qu'est le modèle de menace. Puisqu'il faut bien commencer par quelque chose, je vous renvoie vers le guide d'hygiène numérique qui donnera des bases élémentaires pour éviter les menaces les plus courantes. Pour des menaces plus abouties dans un cadre précis (journalisme, professionnel ou autre), pour en apprendre plus, pour apprendre les logiciels, je vous invite à lire les différents articles de blog et vous invite à venir Café vie privée - https://café-vie-privée.fr/.