Sortie de Tor 4.5

jeudi 1 janvier 1970 à 01:00

Ceci est une traduction libre/mix de deux billets en anglais à savoir :![]() Tor Browser 4.5 is released

Tor Browser 4.5 is released![]() Tor Browser 4.5 introduces security slider and improvements

Tor Browser 4.5 introduces security slider and improvements

L'équipe de Tor Browser a publié Tor version 4.5 pour tous les systèmes d'exploitation supportés. La mise à jour est considérée comme significative ce qui explique pourquoi les mises à jour automatiques ont été retardés pendant une semaine. Les utilisateurs de Tor exécutant une ancienne version du navigateur peuvent télécharger la version la plus récente depuis la page officielle du projet. https://www.torproject.org/download/download-easy.html

Rappel : Tor Browser est une version à la sécurité renforcée et personnalisée de Firefox qui utilise le réseau Tor pour protéger votre vie privée sur Internet. Le navigateur vient avec Tor intégré par défaut (et des extensions de sécurité tels que NoScript et HTTPS Everywhere) ce qui signifie que vous n'avez qu'à le télécharger et le lancer pour rester anonyme sur Internet et à améliorer la sécurité et la confidentialité de votre navigation.

L'Historique de navigation et les données ne sont pas enregistrées qui signifie Tor Browser fonctionne en mode de navigation privée de façon permanente à moins que la fonction ne soit désactivée. En outre, les plugins sont désactivés les cookies tiers restreints.

Amélioration de l'usabilité

Sur le plan de l'usabilité, nous avons amélioré l'expérience utilisateur au niveau du lancement de Tor pour les utilisateurs de Windows et Linux. Pendant l'installation les utilisateurs de Windows se voient proposés les choix d'ajouter le Tor Browser au menu Démarrer/Mes Programmes, ce qui permet de faciliter le lancement de ce dernier. Ce choix est par défaut, mais il peut être désactivé, et n'affecte que la création de raccourcis, la version du Tor Browser actuelle reste une application portable (tout ce qui lui est nécessaire se trouvant dans son dossier).

Pour les utilisateurs de Linux, il est désormais possible de lancer le Tor Browser via un nouveau lanceur qui vient s'ajouter dans le menu Application, sur le bureau, ou dans le Gestionnaire de fichiers. Le même lanceur peut être également utilisé depuis la ligne de commande.

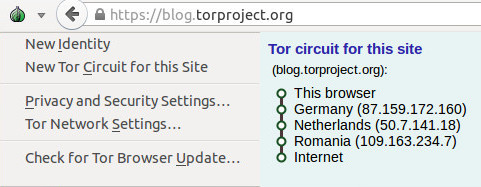

Nous avons également simplifié le menu Tor (l'oignon vert) et les fenêtres de configuration associés. Le menu fournit désormais des informations sur le Circuit Tor en cours d'utilisation pour une page, et fournit également une option pour demander un nouveau circuit Tor pour un site. Le Tor Browser fait aussi mieux dans la manipulation de circuits Tor en général : tant qu'un site reste en utilisation active, toutes les demandes associées continueront à être effectuées via le même circuit Tor. Cela signifie que les sites ne devraient plus changer brusquement de langues, des comportements, ou vous déconnecter alors que vous les utilisez.

Améliorations de la sécurité

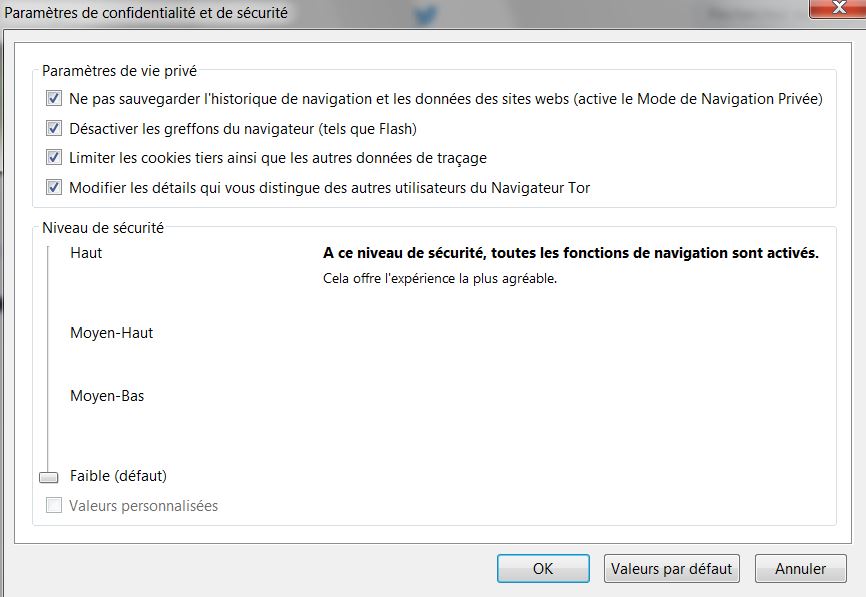

Sur le plan de la sécurité, les nouveautés les plus excitantes sont le nouveau curseur de sécurité. Le curseur de sécurité prévoit la réduction de la surface de la vulnérabilité de façon conviviale - lorsque le niveau de sécurité est augmentée, les fonctionnalités de navigation qui ont été montrées comme ayant des vulnérabilités historiques élevées par les Partenaires ISEC sont progressivement désactivées. Cette fonctionnalité est disponible depuis le menu de l'Oignion, champ "Paramètre de confidentialité et de sécurité".

Si vous passez de "Faible" à Moyen-Bas", des modifications sont apportées au navigateur. Voici une liste de ce que chacun des changements de niveau impliquent :![]() Haut - JavaScript est désactivé sur tous les sites par défaut, certains types d'images sont désactivées.

Haut - JavaScript est désactivé sur tous les sites par défaut, certains types d'images sont désactivées.![]() Moyen-Haut - Tous les optimisations de performances JavaScript sont désactivés, certains police fonctionnalités de rendu sont désactivées, JavaScript est désactivé sur tous les non-sites HTTPS par défaut.

Moyen-Haut - Tous les optimisations de performances JavaScript sont désactivés, certains police fonctionnalités de rendu sont désactivées, JavaScript est désactivé sur tous les non-sites HTTPS par défaut.![]() Moyen-Bas - HTML5 audio et vidéo sont en mode click-to-play, quelques optimisations de performances JavaScript sont désactivés, les fichiers JAR à distance sont bloqués et quelques méthodes pour afficher des équations mathématiques sont désactivées.

Moyen-Bas - HTML5 audio et vidéo sont en mode click-to-play, quelques optimisations de performances JavaScript sont désactivés, les fichiers JAR à distance sont bloqués et quelques méthodes pour afficher des équations mathématiques sont désactivées.![]() Faible (par défaut) - Toutes les fonctions du navigateur sont activés.

Faible (par défaut) - Toutes les fonctions du navigateur sont activés.

La compatibilité diminue et la sécurité augmente avec chaque niveau de sécurité.

Nos paquets pour Windows sont maintenant signés avec un token de signature matériel gracieusement offert par DigiCert. Cela signifie que les utilisateurs de Windows ne devraient plus être alerté par une mention sur un Tor Browser provenant d'une source inconnue. En outre, nos mises à jour automatiques sont maintenant signés individuellement avec une clé de signature déconnecté. Dans les deux cas, ces signatures peuvent être retirées de manière reproductible, de sorte que les constructeurs peuvent continuer à vérifier que les paquets qu'ils produisent correspondent aux binaires officiels construits.

La série 4.5 dispose également d'une réécriture de l'obfs2, obfs3 (protocole d'offuscation) et du protocole de transport ScrambleSuit dans le langage golang, ainsi que l'introduction du nouveau protocole obfs4. Le protocole obfs4 offre des fonctionnalités supplémentaires de résistance au DPI (Deep Packet Inspection) permettant d'empêcher le scan/balayage automatisé de ponts Tor (Bridge). Tant qu'ils ne sont pas découverts par d'autres mécanismes, les adresses récentes de ponts obfs4 seront effectifs en Chine dès aujourd'hui. En outre, à moins de nouvelles attaques, les adresses de ponts obfs4 privés devraient continuer à travailler indéfiniment.

Améliorations pour la vie privée

Sur le plan de la vie privée, la série 4.5 améliore sur notre mise en œuvre préexistante d'un premier compartimentage pour prévenir le suivi/tracking par un tiers. Le cloisonnement premier fait en sorte que les publicités de tiers, comme les boutons, et contenu multimédia qui sont inclus sur un seul site ne sauront que pour votre activité sur ce site, et ne seront pas en mesure de le faire correspondre à votre activité lorsque vous êtes sur tout autre site. En d'autres termes, ce compartimentage, Facebook, Twitter, Google+ et ne peut pas vous suivre tout autour du web en utilisant leur infâme boutons "j'aime", "+1"...

Plus précisément, dans la version 4.5, nous nous assurons maintenant que les blobs d'URL (Voir Codes UTM et vie privée) ont une portée limitée à l'adresse URL qui les a créés, et que l'API SharedWorker a été désactivée pour éviter le cross-site et la communication à un tiers. Nous faisons aussi maintenant pleinement usage du compartimentage des circuits Tor pour nous assurer que toutes les demandes de tout contenu tiers inclus par un site passe par le même Circuit Tor. Cet isolement assure également que les requêtes vers le même site tiers utilisent effectivement des Circuits Tor séparés lorsque l'adresse URL est différente. Cet isolement reste applique même si des connexions longue-durée "HTTP Keep-Alive" sont utilisés.

Nous avons également amélioré notre empreinte locale de défense, et nous désactivons maintenant les capteurs/senseurs des appareils et les API de statistiques vidéo.

Nouveau moteur de recherche

Notre moteur de recherche} par défaut a également été changé pour Disconnect. Disconnect fournit des résultats de recherche Google privées aux utilisateurs Tor sans captchas ou interdictions.

A lire sur le même sujet :![]() Le TorBrowser Bundle est un bundle

Le TorBrowser Bundle est un bundle![]() Comment vérifier l'intégrité du TorBrowser quand on le télécharge ?

Comment vérifier l'intégrité du TorBrowser quand on le télécharge ?![]() Tor à travers un proxy - vulgarisation

Tor à travers un proxy - vulgarisation![]() Vous voulez que Tor marche vraiment ?

Vous voulez que Tor marche vraiment ?