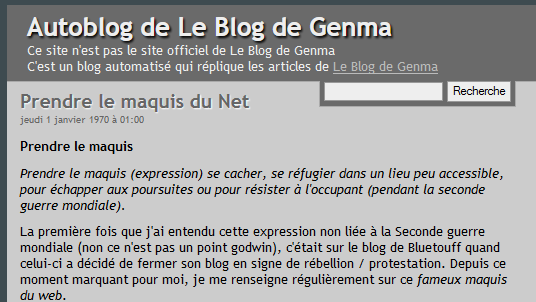

Autoblog du Blog de Genma

jeudi 1 janvier 1970 à 01:00L'ensemble de mes textes étant sous licence CC BY SA, on peut donc les redistribuer, les copier et en faire un peu ce que l'on veut. J'écris pour le plaisir d'écrire et pour le plaisir d'être lu. Comme il arrive parfois que ce site ne marche pas, que ce site pourrait disparaitre (je fais des sauvegardes mais on ne sait jamais), j'ai pensé, à la suite de mes deux articles L'effet Streisand et les sites miroirs et Faire un miroir d'un site SPIP, réfléchis à comment mettre en place un autoblog...

- autoblog.png

Les autoblogs du blog de Genma

Différentes personnes ont mis en place des fermes d'autoblogs. Ils contiennent les derniers articles (depuis la mise en place de ces autblogs) et les futurs à venir, ce n'est donc pas la totalité de ce site. Mais si le site était censuré, vous pourrez toujours lire les textes ailleurs ;-)

Liste mise à jour le 03/12/2014![]() http://kaelsitoo.fr/autoblog/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/

http://kaelsitoo.fr/autoblog/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/![]() https://pierreghz.legtux.org/streisand/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/

https://pierreghz.legtux.org/streisand/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/![]() https://pierreghz.legtux.org/streisand/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/

https://pierreghz.legtux.org/streisand/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/![]() https://autoblog.galex-713.eu/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/

https://autoblog.galex-713.eu/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/![]() https://ecirtam.net/autoblogs/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/

https://ecirtam.net/autoblogs/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/![]() http://arche.depotoi.re/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/

http://arche.depotoi.re/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/![]() http://autoblog.leslibres.org/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/

http://autoblog.leslibres.org/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/![]() http://autoblog.tiger-222.fr/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/

http://autoblog.tiger-222.fr/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/![]() http://dotkaya.org/autoblog/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/

http://dotkaya.org/autoblog/autoblogs/genmafreefr_b3fbe64910770582d9e51b56601ff3e6c0a41b76/

En savoir plus

Et n'oubliez pas de creuser un peu le sujet de L'effet Streisand et les sites miroirs et autblogs, ça peut toujours être utile de connaitre ça.