SecureDrop par la Freedom of the Press Foundation

jeudi 1 janvier 1970 à 01:00

Traduction de la page SecureDrop du site de la Freedom of the Press Foundation

SecureDrop est un système de soumission open-source pour les lanceurs d'alertes (whitleblower) que les médias peuvent installer afin de recevoir des documents provenant de sources anonymes. Il a été codé par le regretté Aaron Swartz

Tout organisme peut installer SecureDrop gratuitement et peut apporter des modifications si il le désire. Consultez notre page de projet sur GitHub pour obtenir des instructions d'installation détaillées.

La Freedom of the Press Foundation propose également une assistance technique aux organismes de presse qui souhaitent installer SecureDrop et former ses journalistes aux meilleures pratiques de sécurité. Pour entrer en contact remplissez le formulaire

Nous maintenons une liste officielle des instances SecureDrop à l'état brut. De plus, nous avons une campagne de crowdfunding pour ceux qui voudraient avoir un SecureDrop mais ne peuvent pas se permettre d'investir dans le matériel nécessaire.

Questions Fréquentes

Qu'est ce que SecureDrop ?

SecureDrop est un système de soumission open-source pour les lanceurs d'alertes (whitleblower) que les médias peuvent installer afin de recevoir des documents provenant de sources anonymes. Il a été codé par le regretté Aaron Swartz, avec l'aide de l'éditeur de Wired, Kevin Poulsen et de l'expert en sécurité, James Dolan. Le projet a été précédemment appelé DeadDrop. La Freedom of the Press Foundation a repris la gestion du projet en Octobre 2013.

Comment les organismes de presse peuvent installer SecureDrop ?

Toute organisme peut installer SecureDrop gratuitement et y apporter des modifications étant donné le fait que le projet est open-source. Nous avons écrit des instructions détaillées sur son installation, qui peuvent être lues ici.

Parce que l'installation et le fonctionnement reste complexe, de la Freedom of the Press Foundation aide les organismes de presse à installer SecureDrop et forme ses journalistes aux meilleures pratiques de sécurité, ce afin d'assurer la meilleure protection des sources.

Comment fonctionne SecureDrop ?

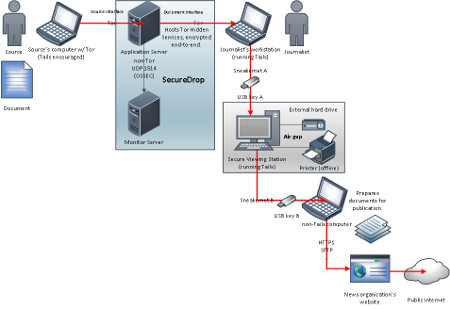

Le code derrière SecureDrop est une application Python qui accepte les messages et documents via le web et les chiffre via GPG pour un stockage sécurisé. Essentiellement, c'est une alternative plus sûre au formulaire de contact qui se trouve généralement sur les sites.

Dans le cadre de son fonctionnement, chaque source se voit attribué un « nom de code » unique. Le nom de code permet à la source d'établir une relation avec l'organisme de presse sans révéler sa véritable identité ou la nécessité de recourir à un e-mail. La source peut alors entrer son nom de code lors d'un prochaine visite, et ainsi les messages envoyés par journaliste - "Merci pour les photos de Roswell. Pouvez-vous expliquer à quoi correspond la tache sombre sur le côté gauche ?" - Ou encore présenter des documents ou des messages supplémentaires dans d'un cadre même identifiant anonyme. La source est connu par son nom de code unique du côté du journaliste. Toutes les soumissions de la source sont regroupés dans une « collection ».

Chaque fois qu'il ya une nouvelle soumission par cette source, la collection de l'ensemble des soumissions est placée au début de la file d'attente des soumission. SecureDrop a été conçu pour utiliser deux serveurs physiques : un serveur public en facade qui stocke les messages et les documents, et un second serveur qui effectue le suivi de la sécurité du premier.

Est-ce que SecureDrop promet 100% de sécurité ?

Non, et toute entreprise ou produit qui promet une sécurité à 100% ne dit pas la vérité. SecureDrop tente de créer un environnement beaucoup plus sécurisé que celui qui existe à travers les canaux numériques traditionnels, permettant ainsi aux sources de fournir leurs renseignements, mais il existe toujours des risques.

Un audit de sécurité majeur de SecureDrop (encore appelé DeadDrop) a été menée à la mi-2013 par l'expert en sécurité Bruce Schneier et une équipe de chercheurs de l'Université de Washington, dirigée par Alexei Czeckis, que vous pouvez lire ici. Nous avons discuté en détail sur comment nous pouvions remanié SecureDrop en réponse à cette audit, et certains des risques subsistent encore.

Qui a créé SecureDrop ?

L'application Web, qui a été à l'origine appelé DeadDrop, a été codée et mise en place par Aaron Swartz en 2012 avant sa mort tragique. Le reforcement de sa sécurité est l'œuvre de James Dolan. Le journaliste d'investigation Kevin Poulsen est à l'origine du projet. Le New Yorker a lancé la première mise en place et a sa propre version StrongBox, depuis mai 2013.

En October 2013, Freedom of the Press Foundation a repris la gestion du projet open-source et l'a rebaptisé SecureDrop. FPF a également embauché James Dolan pour aider les organismes de presse dans l'installation et la sécurisation, et Garrett Robinson pour diriger le développement. Kevin Poulsen continue d'être un consultant journalistique sur le projet.

Est-ce que SecureDrop est open source ?

Oui. Dans les fait, SecureDrop est un logiciel libre : vous pouvez le redistribuer et / ou le modifier selon les termes de la Licence publique générale GNU Affero telle que publiée par la Free Software Foundation, soit la version 3 de la Licence, ou (à votre choix) toute version ultérieure. Ce projet, et tout le matériel qui l'accompagne, sont distribués dans l'espoir qu'il seront utile, mais SANS AUCUNE GARANTIE ; sans même la garantie implicite de MARCHANDE OU D'ADEQUATION A UN USAGE PARTICULIER. Pour plus de détails, voir la Licence publique générale GNU Affero. En d'autres mots, rendez meilleur et diffuser-le à grande échelle.

Comment puis-je contribuer à SecureDrop ?

Il y a beaucoup de façons dont vous pouvez contribuer à SecureDrop. Tout d'abord, nous avons besoin de dons pour maintenir le projet en vie. Vous pouvez

aller ici pour nous aider à payer pour le développement, l'entretien et la sécurité afin que nous puissions nous déplacer chez des organismes de presse et les aider à l'installer. Vous pouvez également contribuer au développement de SecureDrop en visitant notre page GitHub. Si vous êtes un développeur, vous pouvez aussi aller ici pour vous inscrire à notre liste de discussion où les développeurs contribuant peuvent discuter et recommander des fonctions de sécurité et des nouvelles fonctionnalités<.