Projets pour 2015

jeudi 1 janvier 1970 à 01:00

En fin d'année dernière, j'ai passé une semaine déconnecté à réfléchir, me reposer, me remettre en question et pour 2015, j'ai décidé de prendre plus de temps pour moi et mes relations avec les humains. Je m'explique.

Tout d'abord, le contenu du blog et ses mises à jour. J'écris moins depuis le début d'année. Ca se calme un peu. Ce blog prend la tournure d'être un support de tutoriaux/billets. Peut être qu'il y aura moins de billets "de réflexion personnels" (cf mon billet Ménage sur le blog et du fait que je prépare d'autres choses et que donc suis assez occupé. Mais ces billets ne vont pas disparaitre. Celui-ci est en un par exemple ;-) Le contenu intègrera plus mon modèle de menace actuel.

Je pense essayer de passer plus de temps dans le milieu associatif directement ou indirectement. Je pense m'investir un peu plus dans les communauté et mailing-liste auxquelles je me suis abonné (Mozilla, Ubuntu, pour ne citer qu'elles), et ce en diffusant/répondant des messages constructifs par mail, pour faire avancer les choses, éduquer, transmettre des connaissances que j'ai.

Je pense aussi essayer de plus interagir avec les réseaux sociaux (Twitter, Diaspora) ou des commentaires sur des billets de blog, là encore pour échanger, apporter des choses aux autres, et apprendre. Plus d'interaction ne veux pas dire devenir une activité chronophage. Je coupe Twitter régulièrement, je lis en diagonale rapidement ma timeline, j'ai fait du tri dans les RSS. Je consulte plus intelligemment. Par période/moment consacré/dédié dans la journée.Je réponds au mail, j'interagis avec vous, lecteurs, pour ceux qui m'écrivent. Et c'est cool.

Dans mes projets, je prépare des conférences/projets pour différents évènements à venir IRL (Ubuntu party, chiffrofêtes) pour que le week-end, je sois épanoui, je fasse ce que j'aime. Et je réfléchis à comment valoriser ces activités dans le futur, pour montrer qui je suis, ce que j'aime, ce que je sais faire, au-delà des lignes de mon CV qui reflètent ma carrière professionnel. En parlant de ça, je suis en train de me remettre à niveau en faisant des tutos/mini-projets persos de code pour me remettre dans le bain. Mais c'est là une autre histoire.

Et comment je fais pour gérer tout ça ? Je me suis remis au lifehacking pour mieux gérer mes journées. J'ai une todo-liste assez longue, je me consacre à une chose à la fois. J'optimise mes journées et j'ai du temps pour moi.

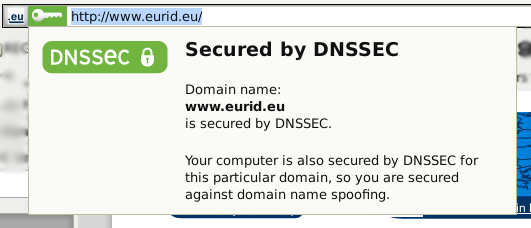

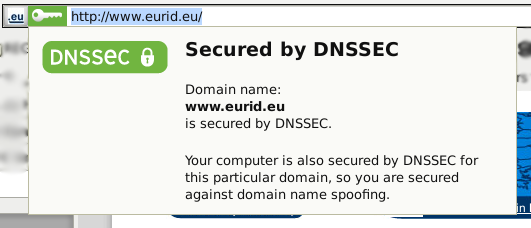

2015 ce sera pour moi une année d'interaction, de diffusion et de partage de connaissances. Aider les gens à comprendre comment fonctionne Internet (d'où mes billet sur le DNS), l'importance de préservation de la vie privée. Etre à l'écoute. Sortir du monde libriste, aller à la rencontre du grand public non informaticien, non technophile, pour l'aider à comprendre les technologies et enjeux du monde du numérique. L'aider à comprendre ce qu'est la censure sur Internet, en quoi soutenir la Quadrature du Net est important... Un vrai travail de fourmi, qui prend du temps, mais ça me plait. Et c'est là le plus important.