Request Policy

jeudi 1 janvier 1970 à 01:00

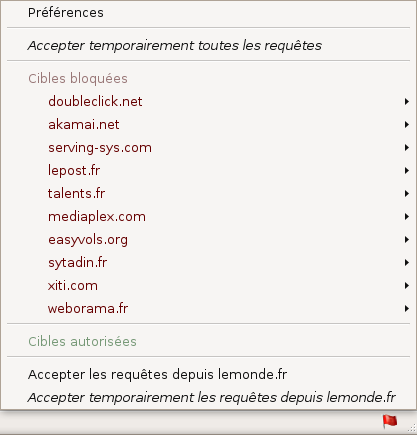

Alternative aux extensions Ghostery et Noscript l'extension Request Policy permet de contrôler quelles requêtes « cross-site » sont autorisées et ainsi d'améliorer le respect de sa vie privée durant la navigation.

A chaque fois qu'un site veut transmette des informations à des sites tiers (régies publicitaires, réseaux sociaux ou autre), on aura un message qui s'affichera qui permettra de décider si oui ou non on souhaite transmettre des informations aux sites concernées.

Une extension de plus à ajouter à la liste des extensions permettant d'avoir un peu plus de vie privée et à téléchager ici : https://addons.mozilla.org/fr/firefox/addon/requestpolicy.